隐私的基本原则在灾难面前不会改变, 但使用和生成的个人身份信息(PII)的类型和数量以及合法访问这些数据的需求大幅增加. 数据收集有不同的要求, 存储, 一系列灾难性事件的进入和处置. 重要的是要了解如何在整个生命周期中最好地保护这些数据,以确保个人的隐私权,并仍然为急救人员和援助机构提供所需的信息. 讨论It系统和业务流程的连续性和恢复以及受灾难影响的数据和访问的恢复也很重要.

常规的应急计划——业务连续性计划(BCP)和灾难恢复计划(DRP)——和灾难应急计划(CCP)之间有本质的区别。.1 这些差异增加了恢复系统及其包含的敏感数据的难度和复杂性,并确保只有经过授权和身份验证的用户才能访问.

灾难性事件的类型

灾难这个词, Catastrophe和apocalypse被用来形容破坏性越来越大, 高影响事件. 图1 显示此类事件的示例,并以影响与可能性绘制. 这张图表是说明性的,而不是决定性的. 这些事件的位置和规模是根据世界经济论坛(World Economic Forum)的估计得出的, 全球挑战基金会和其他主题专家的意见.

In 图1, 椭圆的方向意味着影响较小的事件比影响较大的事件更常见. 例如,较小的地震发生得更频繁2 与那些毁灭性的灾难相比, 比如2010年摧毁太子港的地震, 海地, 估计剩下250人,000人死亡, 300,000人受伤,1.500万人无家可归. 这些事件不仅本身具有破坏性, 而是事件之间的关系 图1 必须考虑. 这些关系包括因果关系和强度. 例如,大流行可能导致经济危机和政治动荡. 这些组合事件加剧了隐私风险,因为它们跨越了多个数据孤岛. 例如, 受大流行影响者的健康记录需要与他人共享, 比如接触追踪器, 但共享系统和通信可能会被洪水或野火摧毁, 因此,可能有必要提供更多的敏感个人信息访问权限,以克服不利情况. 由于这些干扰,对大量个人数据的未经授权访问也激增. 卡特里娜飓风在美国引发了一系列身份盗窃和令人震惊的欺诈行为, 因为黑客可以伪装成受害者.3

尽管每种灾难都是不同的, 从数据安全和隐私的角度来看,它们都有某些共同之处. 按灾难类型检查风险有助于了解如何减轻风险.

图2 说明了灾难性事件的性质和特征 图1. 其影响在很大程度上取决于灾害的地理位置和范围. 在许多情况下,准备工作是相当低的. 如果有更充分的准备,反应就不会如此激烈. 然而,人类的偏见往往会导致人们准备不足.

预测灾难性事件

尼古拉斯·塔勒布推广了“黑天鹅”的概念,意思是高影响、低概率的事件.4 然而,塔勒布本人反对新冠肺炎大流行是黑天鹅.5 相反,他将疫情归类为“全球体系更加脆弱的征兆”.”

一些人建议,比“简单推断”更好的预测未来的方法是将“情景规划”(或思想实验)和“概率预测”结合起来.情景规划的倡导者考虑的是合理性而不是概率, 而预测者则相信计算可能结果的概率,然后量化风险.6

尽管有些人认为,具体的灾难几乎不可能在范围上现实地预测, 时间和地点, 发表的预测总是事后才被发现.7 可以说,灾难将在一段时间内发生, 但人们通常不知道灾难的类别是什么,也不知道灾难会在何时何地发生. 因此,一定程度的准备是必要的. 这可能包括食物和水的储存, 医院船的可用性, 兼容的沟通或培训, 装备急救人员. 8 当涉及到高度混乱时代的隐私时, 保护各种形式的个人资料是有意义的.g., 纸, (电子存储),以及在一系列灾难性条件下可能幸存并可进入的地点.

准备和缓解战略

尽管许多灾难无法轻易预测或避免, 可以采取一些措施来减少对个人和组织隐私的影响, 并可能加速个人的恢复和恢复, 政府及机构, 秘密, 以及其他重要记录. 图3 显示建议的隐私准备和缓解活动以及适合每种灾难的响应类型.

a.)包括, 但不限于, 驾驶执照, 护照, 出生证明, 结婚证, 遗嘱(包括医疗保健代理), 医疗记录, 药物清单, 房契, 信用卡, 付款时间表, 银行支票, 现金, 用户名和密码, 保险文件, 银行对账单, 经纪账户对账单, 贷款及按揭文件, 税务表格和付款以及其他财务记录. (b.最近,由于亚马逊网络服务(AWS)和b谷歌的安全桶配置不当,出现了几起引人注目的安全漏洞. 目前尚不清楚这些漏洞是否已被攻击者利用. 然而,受害者组织建议谨慎行事. (c.Zamost, S.; K. Tausche; K. Hern和ez; “Criminals Launder Coronavirus Relief Money, 通过流行的应用程序利用受害者,“CNBC, 11月18日, www.cnbc.com/2020/11/18/criminals-launder-coronavirus-relief-money-exploit-victims-through-popular-apps.html. (d.)克莱诺L. F.; “隐私: Digital Contact Tracing May Protect 隐私, 但它不太可能阻止流感大流行,“非洲理事会通讯,卷. 63年,国际空间站. 11, 2020年11月,p. 22‒24, http://cacm.acm.org/magazines/2020/11/248196-digital-contact-tracing-may-protect-privacy-but-it-is-unlikely-to-stop-the-pandemic/fulltext

(e.R .沙曼.; 数字身份和访问管理:技术和框架, IGI Global,美国,2012

解决风险认知

行为科学家认为,在为灾难做准备时,会出现许多明显的偏见.9 准备错误可以追溯到六种系统性偏见的有害影响:10

- 近视的偏见-倾向于关注过短的时间范围

- 失忆的偏见——容易很快忘记过去灾难的教训

- 乐观偏见低估未来灾害造成损失可能性的倾向

- 惯性的偏见-倾向于维持 现状 或者采用默认选项

- 简化的偏见-有选择地倾向于相关因素的一个子集

- 放牧的偏见-根据观察到的他人行为做出选择的倾向

还有一些其他的偏见,比如:11

- 可获得性偏差-倾向于根据自己的经验估计特定事件发生的可能性

- 复合的偏见-倾向于关注近期发生不良事件的低概率,而不是关注该事件在较长时间内发生的相对较高的概率

- 锚定的偏见-容易受到短期考虑的过度影响

灾难时代的隐私、限制与便利

有趣的是,计算机用户愿意在多大程度上牺牲隐私来换取便利, 相反, 为了隐私放弃方便. 早期的研究表明,人们几乎不需要什么诱惑就能放弃私人信息. 在一项实验中,学生们愿意放弃密码来换取一块糖果.12 当面对必须点击“我同意”才能访问某些在线服务时, 许多人甚至不去读协议,不知道对方的组织是否可以共享他们的信息和他们使用服务的情况, 购买和偏好. 关于一个人是否应该被允许选择加入还是退出,有一场持续的争论, 前者对个人有利,而后者更受营销人员的青睐. 在美国,选择退出选项是首选,而欧盟立法者则倾向于选择加入. 不管, 即使在选择有限或难以操作的情况下,也存在隐含的权衡, 以远低于数据价值的价格出卖隐私是很常见的.

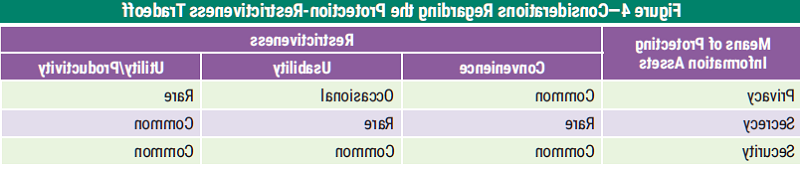

在隐私和便利性之间的平衡也需要做出决定, 保密性和可用性, 安全和效用/生产力. 图4 显示了关于所有这些因素之间权衡的一些建议考虑. 这些权衡是常见的还是频繁的,偶尔的还是罕见的,这是基于研究出版物和新闻文章的总体重点的主观定义. 然而, 重要的是要注意,在动荡时期, 交出敏感的个人信息往往是必要的, 比如健康状况, 以便得到急救人员和一线工作人员的帮助.

这些考虑在很大程度上受到上下文以及用户和应用程序所有者/供应商的相对权力的影响. 当涉及到灾难应急计划和操作时,它们发挥着重要作用,因为权衡变得非常不同. 在灾难, 决策倾向于效用和生产力, 同时方便和可用性, 虽然重要, 倾向于退居二线.

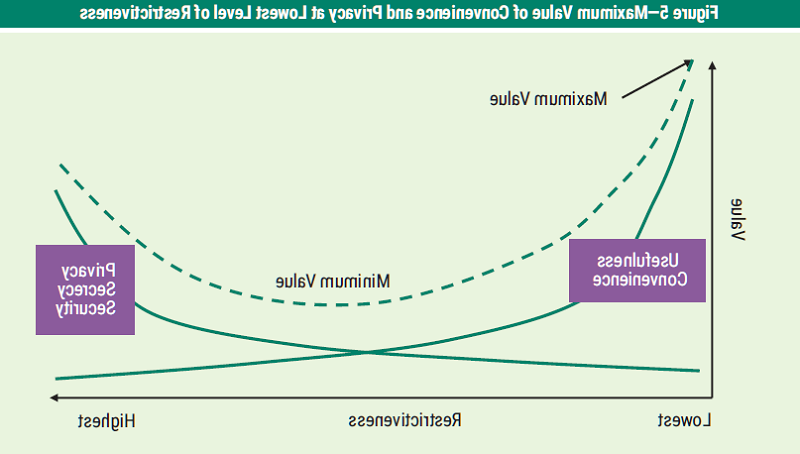

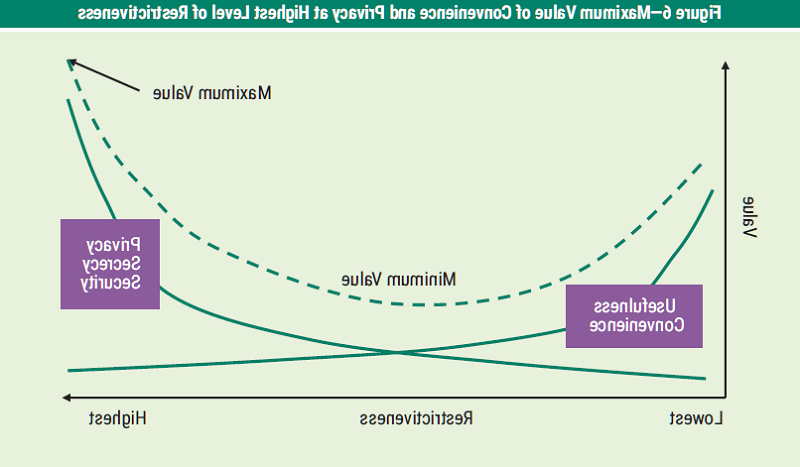

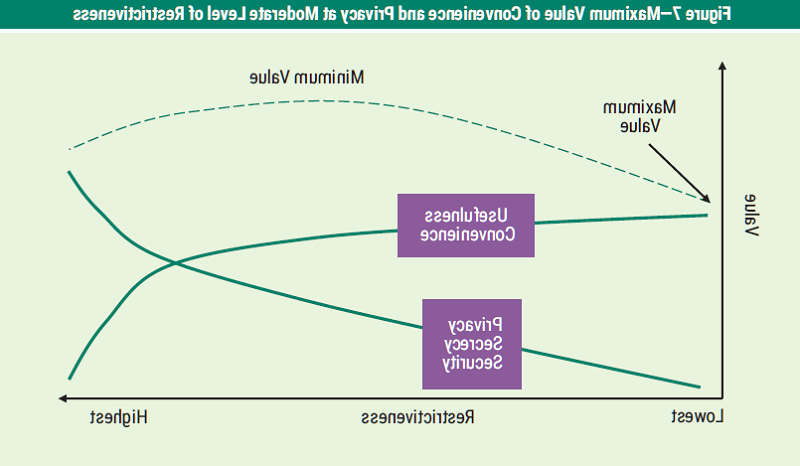

有许多方便和隐私的权衡可以考虑. 图5、6 和 7 是说明性的,而不是基于经验证据的.13 In 图5,当限制最小时,有用性和隐私性的结合是最好的. 最小值是当存在妥协并应用适度限制时. 只需改变值曲线 图6 显示在最高限制级别上获得最大值—与前面的示例完全相反. 因此, 在决定安全措施应该有多大的限制时,人们应该非常谨慎,因为决定是如此依赖于值曲线的形状.

即使在最好的情况下,也很难确定这些不同因素之间的关系, 在动荡时期更是如此. 为了说明, 图5、6 和 7 展示表示隐私和便利(以及其他因素)的曲线的不同形状如何影响从最低到最高或介于两者之间的限制级别的决策.

尽管在日常生活中可能会估计隐私和便利之间的各种关系, 在灾难期间,曲线可能会发生很大变化. 例如, 分享某些个人信息可能会变得更加重要, 比如药物和过敏的健康记录, 地震发生后,人们可能不得不在没有救生药物的情况下撤离大楼, 或者他们可能失去知觉,无法告诉医务人员他们是否对青霉素等药物过敏.

认识到通过调查应急计划人员来确定隐私、便利和其他因素之间关系的困难和局限性, 事件反应者, 个人, 应急产品和服务供应商, 而软件和通信开发人员是极其重要的,很可能会避免, 或者至少减少, 负责分配个人数据访问权限的人员犯了严重错误.

一些非公开个人信息的收集、访问和存储是至关重要的. 隐私是一个值得关注的问题,但往往排在实用性之后.14 此外, 尽管物理安全专业人员经常被包括在应急计划中——他们必须这样做,因为计划通常需要将操作转移到其他设施——但信息安全支持可能是事后才想到的, 如果要考虑的话. 无论如何, 制定和测试应急计划需要为组织和第三方收集和发布大量机密的个人和商业信息, 哪些需要定期更新. 如果这些信息被黑客入侵,对竞争对手和潜在的攻击者来说将是非常有价值的. 确保此类个人和敏感商业信息的安全至关重要.

业务连续性和灾难恢复计划改变了曲线 图5、6 和 7 建议放宽限制,增加对系统和数据的访问和可用性. 因此,图5 在紧急情况下可能比 图6. 组合图, 在适度限制下显示最大值, 会向左转吗.

图8 展示了不同情况下的隐私和安全,以及在这些情况下的好处和威胁是如何不同的.

a.欧盟网络安全机构(ENISA), 《澳门赌场官方下载》,2020年10月20日, http://www.enisa.europa.eu/publications/enisa-threat-landscape-2020-list-of-top-15-threats

资料的保存及处置

一个主要的, 对隐私的合理关切源于一种担忧,即在灾难期间由用于收集和处理政府保留的数据的应用程序(应用程序)有充分理由收集的个人和其他敏感数据也被Facebook和b谷歌等有影响力的组织保留. 尽管许多人同意拥有如此敏感的数据, 比如跟踪数据, 帮助促进灾后恢复, 这样的协议并不一定包括一旦灾难或灾难过去,对数据和应用程序的需求不再存在时,数据和应用程序的保留.

很容易看出,公共和私营部门组织如何试图证明持有应急数据,并在实际或潜在的灾难发生后保持计算机系统和指挥控制中心的活跃.15 当然,在某些情况下保留数据是很有意义的, 软件, 媒体和设备, 在这种情况下,这些资源应该得到很好的保护,并且只提供给授权人员, 授权实体是无关政治和受信任的.

如果要处理数据和媒体,有许多方法可以做到.16 关键是要对处理过程进行监督和审计,以确保符合数据处理和媒体销毁的规则.

必须不断意识到事故结束后可能会使用应急数据和收集能力来监测和控制人口的危险(就像目前在中国存在的那样)。, 尽管没有得到明确的批准.17 这可能会导致侵犯个人基本权利的使用.

为可能发生的灾难性事件准备应急计划, 计划者可能会忽视与隐私和保密有关的严重问题.

结论

为可能发生的灾难性事件准备应急计划, 计划者可能会忽视与隐私和保密有关的严重问题. 而人身安全和生存无疑是灾难期间的主要关注点, 整理个人记录, 如果它们因火灾等事件而丢失, 洪水或地震, 如果事先没有做好某些准备工作以方便获得授权的访问,这是否会是一项艰巨的任务. 可以在灾难发生之前采取各种准备和缓解措施,以保护和提供关键资源, 事件发生期间和之后的政府和组织数据. 在这项努力中取得的任何进展都将确保, 如果发生无法预测和无法想象的事件,保护和维护隐私很可能会带来可观的回报.

尾注

1 Gupta, ; R. 沙曼; 社会 和 组织责任 资讯保安, IGI Global, 美国, 2008, p. 1–22

2 美国地质调查局(USGS),“为什么我们有这么多地震?? 自然发生的地震活动在增加吗? 这是否意味着一场大地震即将来临? Or We Haven’t Had Any Earthquakes in a Long Time; Does This Mean That the Pressure Is Building Up for a Big One?” http://www.美国地质调查局.gov /常见问题/ why-are-we-having-so-many-earthquakes-has-naturally-occurring-earthquake-activity-been?qt-news_science__products = 0&qt-news_science_products = 0 # qt-news_science_products

3 美国联邦调查局(FBI), “在卡特里娜飓风欺诈特别工作组的三年行动中,900多名被告被指控与灾难有关的欺诈,2008年10月1日, http://archives.USA联邦调查局.gov/archives/news/pressrel/press-releases/more-than-900-defendants-charged-with-disaster-related-fraud-by-hurricane-katrina-fraud-task-force-during-three-years-in-operation

4 塔勒布,N.; 黑天鹅,第二版:极不可能的影响兰登书屋,美国,2010

5 Avishai,“大流行不是黑天鹅,而是一个更脆弱的全球系统的预兆,” 《澳门赌场官方下载》2020年4月21日 http://www.New York.com/news/daily-comment/the-pandemic-isnt-a-black-swan-but-a-portent-of-a-more-fragile-global-system

6 Scoblic J. ; P. E. Tetlock; “A Better Crystal Ball: The Right Way to Think About the Future,” 外交事务,卷. 99年,国际空间站. 6、2020年11月/ 12月,p. 10–18, http://www.外交事务.com/articles/united-states/2020-10-13/better-crystal-ball

7 因为那些自称预测未来的人通常涵盖了广泛的结果, 一些预测者可能是正确的,而另一些人(通常是大多数人)可能是错误的, 2008-2009年的金融危机就是明证, 例如.

8 Op cit 古普塔和沙曼

9 Slovic P.; E. U. 韦伯; 极端事件带来的风险感知, 不确定世界会议中的风险管理策略, 栅栏, 纽约, 美国, 四月十二日至十三日, http://www.ldeo.columbia.edu/chrr/documents/meetings/roundtable/white_papers/slovic_wp.pdf

10 Meyer, ; H. Kunreuther; 鸵鸟悖论:为什么我们对灾难准备不足5,沃顿商学院出版社,美国,2017

11 同前.

12 Vaughan-Nichols J.; “Would You Sell Your Password for Chocolate?” 《澳门赌场官方下载》, 2008年5月1日 http://www.Computerworld.com/article/2478374/would-you-sell-your-password-for-chocolate-.html

13 这将是一个有趣的和有价值的研究项目,以确定形状和大小的曲线 数据 5, 6 和 7,以及其他可能性.

14 至少有一个组织张贴了包含姓名的应急计划, 主要人员的地址和电话号码, 从而使所有能上网的人都能获得这些数据. 报告上写满了"机密"字样.

15 笔者参与了国家千年虫指挥控制公私联合信息中心的建设. 他认为并指出,应该保留指挥中心和支持它的软件(以及少量的维护人员),以方便处理未来的灾难性情况. 该中心在2000年千年虫事件后被迅速拆除, 这极大地损害了管理未来事件的准备. Y2K指挥中心并没有这样使用个人信息, 尽管所收集的一些信息如果被公布,可能会威胁到美国和其他国家的国家安全.

16 金融服务圆桌会议, 在存储和传输中保护数据的关键考虑, BITS安全与风险评估工作组, 2006, http://silo.保护数据的注意事项-保护物理介质-存储-传输

17 Op cit 阿布里希和陈

C. 沃伦·阿克塞尔罗德博士.D., cism, csp

是美国网络后果研究中心(US Cyber Consequences Unit)金融服务研究主管吗. 此前,他是美国信托公司的商业信息安全官和首席隐私官. Axelrod是金融服务信息共享和分析中心(FS-ISAC)的联合创始人和董事会成员,并代表华盛顿特区的银行和金融业, 美国, 在千年虫日期翻转期间. 2001年,他在美国国会就网络安全问题作证. 他接待了ISACA的Michael P. 2009年获坎格米最佳书籍/文章奖. 他最近的五本书是 工程安全与安全软件系统. 他目前的研究兴趣包括网络安全风险管理的行为方面.